Le vulnerabilità dei servizi SMB sono un bersaglio per i ransomware come WantToCry. Scopri i rischi e le migliori strategie per proteggere la tua rete aziendale.

Introduzione

Gli attacchi ransomware evolvono ormai ad una velocità sempre più allarmante, facendo sempre più spesso leva su vulnerabilità nascoste per infiltrare i sistemi. Una delle vulnerabilità più spesso sfruttate sono i servizi SMB (Server Message Block): sfruttare l’SMB consente ai gruppi ransomware di avere accesso non autorizzato ai dati sensibili.

L’SMB, un protocollo molto diffuso per la condivisione di file e risorse entro le reti, molto spesso è esposto a causa di credenziali deboli, software non aggiornati e configurazioni di sicurezza poco solide.

Spesso questi problemi sono compresenti. Così i criminali informatici hanno gioco facile ad approfittare di queste vulnerabilità e:

- ottenere accesso non autorizzato ai sistemi;

- eseguire movimenti laterali entro la rete aziendale;

- distribuire payload dannosi che criptano i file.

L’attività recente del gruppo ransomware WantToCry ha portato nuovamente alla ribalta il problema della facilità con cui i cyber criminali sfruttano le vulnerabilità SMB per portare a termine le proprie campagne di attacchi.

Insomma, mettere in sicurezza i servizi SMB è ormai una necessità irrimandabile per salvaguardare le infrastrutture e i dati critici.

WantToCry: nascita del gruppo ransomware e vettori di attacco

Il gruppo ransomware WantToCry, attivo dal Dicembre 2023, ha intensificato la propria attività nel corso del 2024. Ha colpito molteplici servizi di rete:

- SMB (Server Message Block)

- SSH (Secure Shell)

- FTP (File Transfer Protocol)

- RPC (Remote Procedure Call)

- VNC (Virtual Network Computing)

Il malware sfrutta un database di circa un milione di password per compromettere con attacchi di brute force sistemi aziendali con credenziali deboli o di default.

Una volta ottenuto l’accesso, il ransomware cripta da remoto le unità di rete pubblicamente esposte e i dispositivi NAS (Network-Attached Storage). L’attaccante lascia quindi una nota di riscatto con i dettagli del pagamento.

Per saperne di più > Prevenire gli attacchi ransomware da remoto: la strada più semplice

Canali di comunicazione del gruppo di attacco

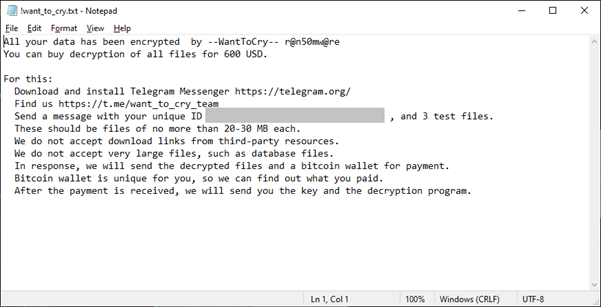

Gli operatori di WantToCry sfruttano piattaforme di messaggistica criptata per contrattare il riscatto con le proprie vittime. La nota di riscatto che il malware rilascia sui computer criptati, indica solitamente due canali comunicativi:

- Telegram ID: https://t.me/want_to_cry_team

- Tox ID: 963E6F7F58A67DEACBC2845469850B9A00E20E4000CE71B35DE7

Info tecniche sul ransomware WantToCry

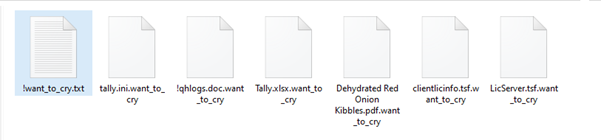

WantToCry segue il comportamento classico dei ransomware. Modifica l’estensione dei file e scarica nelle cartelle coi file criptati una nota di riscatto pretendendo il pagamento di una certa cifra.

- Criptazione dei file

Il malware cripta il file e vi aggiunge l’estensione “.want_to_cry”.

- Nota di riscatto

Al termine della criptazione, il ransomware crea la nota di riscatto. Questa contiene le informazioni per il pagamento del riscatto e i recapiti per contattare gli estorsori.

Flusso di esecuzione di WantToCry: l’attacco sull’SMB esposto

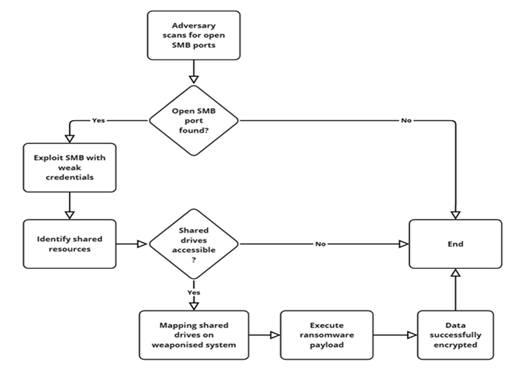

- Riconoscimento della rete

Per prima cosa gli attaccanti conducono una fase di riconoscimento della rete per individuare quei sistemi che hanno le porte SMB esposte (solitamente la porta TCP 445). In concreto, gli attaccanti eseguono scansioni per individuare servizi SMB esposti, quindi ne analizzano la risposta per determinare target potenziali con configurazioni deboli di sicurezza o vulnerabilità non patchate. - Exploit con attacco brute force

Una volta individuati i servizi SMB esposti, l’operatore avvia l’attacco di brute force contro il servizio, sfruttando un estesissimo dizionario di password comunemente utilizzate. Questo processo serve a ottenere credenziali valide e accedere illegittimamente ai sistemi della vittima. - Accesso e configurazione delle unità condivise

Una volta autenticato sulla rete, l’operatore enumera le condivisioni di rete per individuare informazioni sensibili o critiche. I drive che contengono questi dati vengono mappati e configurati tramite un accesso remoto via Internet. In questa maniera l’attaccante ottiene un accesso persistente sulla rete. Ora può preparare l’esecuzione del payload. - Esecuzione del payload (criptazione senza tracce sulla rete)

Il ransomware esegue l’attività di crittografia interamente sulle unità di rete condivise senza lasciare tracce sul sistema locale. Il processo di criptazione è eseguito direttamente sui file presenti nelle unità condivise evitando la necessità di scaricare o processare i dati sul dispositivo. Un approccio di questo tipo garantisce che il ransomware possa colpire tutti i file e le cartelle accessibili tramite le condivisioni di rete, riducendo il rischio di individuazione o l’analisi forense sul sistema locale.

Individuazione

Indicatori di compromissione (IOC)

- 194[.]36[.]179[.]18

- 194[.]36[.]178[.]133

Abbiamo già implementato una protezione (HEUR:Trojan.Win32.EncrSD) per rilevare attività di criptazione sulle unità di rete condivise.

Le conseguenze di errate configurazioni dei servizi SMB

Lasciare l’SMB esposto senza solidi meccanismi di autenticazione può portare a conseguenze molto gravi.

- Data breach, ovvero l’accesso non autorizzato a dati sensibili;

- attacco ransomware, che comporta la criptazione dei file rendendoli inaccessibili senza il pagamento di un riscatto;

- interruzione dell’operatività aziendale, che porta ad un allungamento dei tempi di ripristino. Questo determina danni finanziari e reputazionali;

- aumento della superficie di attacco, perché le cattive configurazioni attirano sempre le attenzioni degli attaccanti.

Best Practices per mitigare i rischi sull’SMB

Per evitare attacchi simili, le aziende dovrebbero adottare le seguenti misure di sicurezza:

- Antivirus:

assicurarsi che Seqrite / Quick Heal sia aggiornato con i più recenti update. - Disabilitare l’SMB, se non necessario:

le aziende che non utilizzano attivamente i servizi SMB, posso disabilitarlo per ridurre l’esposizione ai rischi e la superficie di attacco. - Impostare l’autenticazione per SMB:

non lasciare mai le condivisioni SMB accessibili pubblicamente senza credenziali o con credenziali deboli / di default. - Limitare l’accesso pubblico:

utilizzare firewall per bloccare l’accesso esterno alle porte SMB (tipicamente 445 e 139). - Audit regolari delle configurazioni:

monitorare e rivedere spesso le configurazioni di rete e condivisione file, assicurandosi di aver implementato un solido livello di sicurezza. - Abilitare sistemi avanzati di rilevamento:

utilizzare strumenti di monitoraggio basati sul comportamento per individuare attività sospette.

Autore:

Umar Khan A, Principal Security Researcher @Quick Heal Security Labs.