A seguito di numerosi incidenti di sicurezza in cui gli attaccanti hanno sfruttato reti non segmentate per diffondere malware e accedere a dati sensibili, è evidente che le architetture di rete tradizionali spesso non riescono a prevenire il movimento laterale delle minacce. La segmentazione della rete può contenere efficacemente le violazioni, ridurre le superfici di attacco e migliorare la conformità agli standard normativi, rafforzando la sicurezza dell’organizzazione.

La segmentazione della rete è una tecnica di sicurezza che divide una rete in sottoreti più piccole e distinte, migliorando sicurezza, prestazioni e gestibilità. Questo approccio può rafforzare significativamente la postura di sicurezza di un’azienda contenendo potenziali violazioni, riducendo le superfici di attacco e migliorando la conformità alle normative privacy e di protezione dei dati. Di seguito, esploreremo vari aspetti della segmentazione della rete, l’impatto sulla sicurezza, le sfide e le migliori pratiche.

Introduzione alla segmentazione della rete

La segmentazione della rete comporta la suddivisione di una rete più ampia in segmenti isolati, ciascuno con proprie politiche di sicurezza e controlli. Questo accorgimento limita l’accesso a dati e sistemi sensibili, riducendo la superficie di attacco e contenendo eventuali violazioni.

Esempio 1: immaginiamo una rete aziendale in cui i computer del reparto Risorse Umane sono su un segmento, i sistemi del reparto Finanza su un altro e il resto della rete aziendale è su un segmento separato. Ciascun segmento è isolato dagli altri con specifici controlli di accesso. Ad esempio, il personale HR può accedere ai sistemi HR ma non a quelli Finanza, e viceversa. Questo tipo di segmentazione assicura che, anche se un attaccante accede a un segmento, non possa muoversi lateralmente verso altri segmenti per compromettere informazioni sensibili aggiuntive.

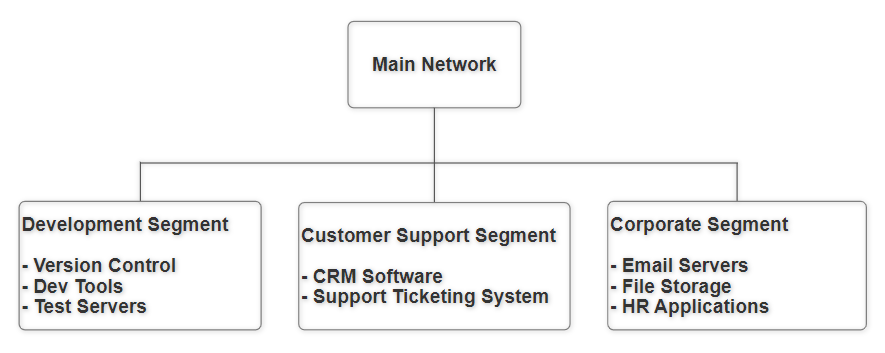

Esempio 2: pensiamo a un’azienda IT che offre vari servizi come sviluppo software, supporto clienti e funzioni aziendali interne. L’azienda potrebbe segmentare la sua rete in questo modo:

- Segmento Sviluppo: include tutti i sistemi e server utilizzati dal team di sviluppo software, che può accedere ai sistemi di controllo versione, strumenti di sviluppo e server di test.

- Segmento Supporto Clienti: contiene i sistemi utilizzati dal team di supporto clienti, tra cui software CRM e sistemi di ticketing.

- Segmento Corporate: include sistemi usati per funzioni aziendali generali come server di posta elettronica, archiviazione file e applicazioni HR.

Obiettivi principali della segmentazione di rete:

- Limitare la diffusione delle minacce informatiche: se una minaccia informatica, come un malware, infetta un segmento, viene contenuta all’interno di quel segmento e non si diffonde nelle altre parti della rete. Per fare un esempio, se viene compromesso il segmento di supporto ai clienti, i segmenti sviluppo e corporate rimarranno sicuri.

- Migliorare le prestazioni della rete: la segmentazione della rete può migliorare le prestazioni riducendo la congestione e isolando il traffico. Ogni segmento può operare più efficientemente perché gestisce meno traffico.

- Rafforzare la conformità alle normative: alcuni settori produttivi hanno regolamentazioni di sicurezza piuttosto rigide che richiedono misure specifiche a protezione dei dati personali. La segmentazione della rete aiuta a soddisfare i requisiti normativi garantendo che le informazioni sensibili siano accessibili solo a personale autorizzato in segmenti specifici. In concreto? Con la segmentazione di rete i dati finanziari nel segmento corporate sono protetti da accessi non autorizzati provenienti dagli staff degli altri segmenti.

I vantaggi della Segmentazione della Rete

- Contenimento dei data breach: la segmentazione della rete può impedire agli attaccanti di muoversi lateralmente nella rete isolando i segmenti. In pratica, nel caso in cui un attaccante riuscisse ad avere accesso ad un segmento, rimarrebbe contenuto in quel segmento e non gli sarebbe affatto facile diffondersi anche nei segmenti di sviluppo o corporate.

- Riduzione della superficie di attacco: la segmentazione limita il numero di sistemi esposti a potenziali attacchi. Segmentare la rete significa creare segmenti più piccoli e isolati, ognuno con le proprie policy di sicurezza. Gli attaccanti hanno a disposizione così meno punti di accesso, fatto che complica molto l’individuazione di vulnerabilità da sfruttare entro la rete.

- Miglior monitoraggio e controllo: ciascun segmento può avere politiche e controlli di sicurezza personalizzati, consentendo un monitoraggio più preciso del traffico e un migliore controllo su chi accede a ciascun segmento. Tale granularità consente un monitoraggio del traffico di rete più preciso e un controllo migliore su chi ha accesso ad ogni segmento. Ad esempio, l’accesso al segmento di sviluppo può essere ridotto soltanto a quei dipendenti che ne hanno bisogno mentre il traffico può essere monitorato strettamente in cerca di qualsiasi attività sospetta. Sarà così più facile individuare e rispondere a minacce potenziali.

- Prestazioni migliorate: la segmentazione della rete ottimizza le prestazioni della rete riducendo la congestione e migliorando la gestione della larghezza di banda. Isolando il traffico nei segmenti, ogni segmento avrà da gestire meno traffico. Sarà più veloce, così, il trasferimento dei dati e ci sarà un uso più efficiente delle risorse di rete. Ad esempio, l’intenso traffico di dati che caratterizza solitamente il segmento di sviluppo non influirà sulla larghezza di banda disponibile per gli altri segmenti (corporate e supporto clienti).

- Conformità normativa: aiuta le aziende a rispettare i requisiti normativi per la sicurezza dei dati, garantendo che i dati sensibili siano correttamente isolati e protetti.

Strategie di Implementazione

La segmentazione della rete implica la divisione di una rete estesa in segmenti isolati, ciascuno con politiche di sicurezza e controlli specifici. Ecco alcune strategie per implementare efficacemente la segmentazione della rete

- Segmentazione Fisica: utilizzare hardware separato per i diversi segmenti.

Implementazione:- Hardware dedicati: utilizzare switch, router e firewall diversi per ogni segmento

- Cablaggio: separare fisicamente i cavi per ciascun segmento di rete.

- Segmentazione Logica con VLAN (Virtual Local Area Networks): le VLAN (Virtual Local Area Networks) consentono di creare più reti virtuali sullo stesso hardware fisico.

Implementazione:- Configurazione della VLAN: configura al VLAN sugli switch per separare logicamente il traffico di rete.

- Tagging della VLN: utilizzare il VLAN tagging (standard IEEE 802.1Q) per gestire il traffico tra le VLAN aziendali.

- Controllo degli accessi: implementare liste di controllo degli accessi (ACL) sui router e gli switch così da regolare il traffico tra le VLAN.

- Divisione in subnet (sotto-reti): dividere una rete in sottoreti logiche più piccole (subnet).

Implementazione:- Pianificazione degli indirizzi IP: progetta uno schema di indirizzamento degli IP che definisca subnet diverse per ciascun segmento.

- Routing: configura propriamente i router per gestire il traffico tra le varie subnet.

- Controllo degli accessi: usa liste di controllo degli accessi (ACL) e regole firewall specifiche per il limitare il traffico tra le subnet.

- Micro-segmentazione con Software-Defined Networking (SDN): utilizza la tecnologia SDN per segmentare la rete a livello di carico di lavoro o a livello delle applicazioni.

Implementazione:- Controller SDN: distribuire controller SDN per gestire il traffico di rete in modo programmato.

- Virtualizzazione della rete: usare la virtualizzazione della rete per creare segmenti isolati a livello di carico di lavoro o di applicazioni.

- Applicazione delle policy: definisci e applica policy di sicurezza diverse a livello di ciascun micro segmento.

- Utilizzo di Next-Generation Firewall (NGFW): i NGFW offrono funzionalità avanzate come l’ispezione approfondita dei pacchetti e il riconoscimento delle applicazioni per supportare la segmentazione.

Implementazione:- Distribuzione dei NGFW: posiziona i NGFW in punti strategici della rete per implementare la segmentazione.

- Definizione delle policy: crea e applica policy di sicurezza dettagliate basate su applicazioni, utenti e contenuti.

- Monitoraggio del traffico: utilizza le funzionalità dei NGFW per monitorare e controllare il traffico tra segmenti diversi.

- Network Access Control (NAC):le soluzioni NAC rafforzano le policy di sicurezza sugli accessi dei dispositivi alla rete.

Implementazione:- Sistemi NAC: implementa soluzioni NAC per autenticare e autorizzare i dispositivi.

- Definizione delle policy: definisci le policy in base al tipo di dispositivo, al ruolo dell’utente e al livello di sicurezza.

- Segmentazione dinamica: utilizza il NAC per assegnare dinamicamente i dispositivi ai segmenti di rete appropriati.

Politiche di Sicurezza e Controllo degli Accessi

La segmentazione della rete aumenta notevolmente il livello di sicurezza complessivo dell’azienda, ma è impegnativa per complessità, aumento dello sforzo gestionale e costi. Richiede pianificazione, comunicazione sicura tra segmenti e configurazioni adeguate per evitare vulnerabilità. È giusto quindi vedere anche quali sfide devono affrontare le aziende che decidono di segmentare la propria rete aziendale.

- Complessità: implementare e gestire reti segmentate può essere complesso e richiede molte risorse.

- Comunicazione tra segmenti: garantire la necessaria comunicazione tra segmenti mantenendo al contempo la sicurezza può essere complesso.

- Manutenzione: la gestione e l’aggiornamento delle politiche di segmentazione richiedono attenzione continua.

- Scalabilità: mantenere una strategia di segmentazione efficace diventa più complesso con la crescita dell’azienda.

Tendenze future

- Zero Trust Architecture: integrazione della segmentazione di rete in un modello di sicurezza zero-trust per verificare ogni richiesta di accesso.

- Seqrite ZTNA: Una soluzione ZTNA (Zero Trust Network Access) distribuita in modalità SaaS per l’accesso remoto sicuro alle applicazioni aziendali per dipendenti, appaltatori e fornitori.

Per approfondire, vedi il link qua – ZTNA nei dettagli: cos’è, perché è importante e da dove partire