traduzione dell’articolo originale di Sathwik Ram Prakki – Security Researcher Quick Heal Security Labs

Gli attaccanti utilizzano molti metodi diversi per distribuire i propri malware e infettare specifici target. Le tecniche di phishing sono certamente ancora oggi molto utilizzate e in continuo avanzamento, ma ci sono ancora altri metodi di attacco. Alcuni di questi rappresentano sicuramente un approccio alternativo, ma aumentano considerevolmente il tasso di successo. Un esempio? Chiamare o farsi chiamare direttamente dalle aziende bersaglio. Tecniche come BazaCall sono state osservate fin dal 2021.

In questa modalità di attacco, il target viene contattato telefonicamente e poi indotto a fare clic su collegamenti dannosi, portando la povera vittima ad installare malware inconsapevolmente.

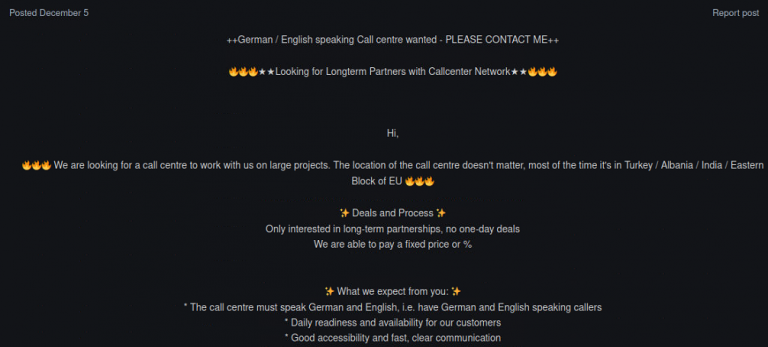

Attaccanti come quelli affiliati ai gruppi ransomware hanno iniziato ad usare questa tecnica per colpire target in giro per il mondo. Reclutano soggetti che lavorano abitualmente alle campagne di phishing di questo tipo, chiamate “Callback phishing“. Con l’emergere di questa tecnica di attacco è aumentata anche la domanda di questi “callers”. Non solo: nuovi callers si stanno proponendo nei forum dell’underground hacking. L’immagine sotto, ad esempio, mostra proprio un annuncio su un forum dell’undergound. Si può vedere come l’attaccante specifichi i dettagli del “lavoro” da svolgere, invitando i callers a proporsi su promessa di suddivisione dei profitti.

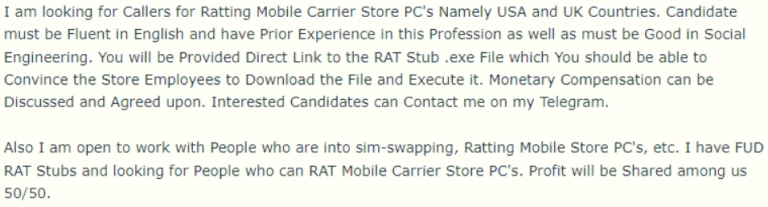

Come si può vedere, il “datore di lavoro” fornisce RAT (tool di amministrazione remota) per colpire target specifici negli Stati Uniti e nel Regno Unito.

La prospettiva dei Callers

I callers offrono i propri servizi in base all’obiettivo da colpire e sono disposti a chiamare tutte le volte che sono necessarie per avere successo nello svolgere il proprio incarico. La maggior parte delle “offerte” e delle richieste prevede la conoscenza della lingua inglese e non a caso, perché Stati Uniti e Regno Uniti sono i due paesi più presi di mira dai criminali informatici. Questi callers lavorano attivamente durante la settimana e cercano di costringere / ingannare le vittime a cliccare su collegamenti dannosi sia attraverso il phishing classico che tramite tecniche di ingegneria sociale.

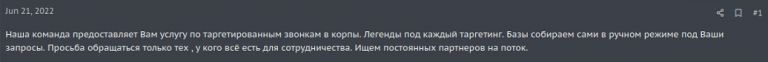

Un’altra tecnica esplicitamente utilizzata dai caller che prendono di mira più settori produttivi è detta Callback Phishing. In questo caso effettuano chiamate telefoniche tramite SIM registrate in diverse località geografiche. Nell’immagine sotto, un caller russo offre più schede SIM russe.

Alcuni callers non inviano link di phishing a singoli target ma lavorano su ordini massivi seguendo database di contatti appositamente forniti. Spesso effettuano queste chiamate da numeri verdi come 800 o 888 per essere maggiormente credibili, piuttosto che usare SIM sospette che potrebbero essere bloccate. Il prezzo più basso di questi servizi è di mille dollari circa ed include i numeri verdi e lo scatto alla risposta. Una grossa fetta di questo denaro va come stipendio agli operatori, ai quali sono richieste comunicazioni lunghe ed efficienti per fare in modo che la vittima installi il payload o clicchi sul link dannoso.

La prospettiva degli affiliati

Gli attaccanti cercano ormai attivamente di assumere nuovi callers sui forum, spesso avendo come obiettivo quello di criptare la rete della vittima. Abbiamo osservato come affiliati di ransomware quali Hive o Quantom, hanno preso di mira una serie di aziende manifatturiere e del settore legale negli Stati Uniti e in Canada, con profitti che hanno superato i 10 milioni di dollari. Il fatto che il settore più colpito sia il manifatturiero non è una sorpresa. Tuttavia, prendere di mira il settore degli studi legali non è proprio comune e indica che gli attaccanti scelgono le vittime in base a motivazioni finanziarie e interessi geopolitici.

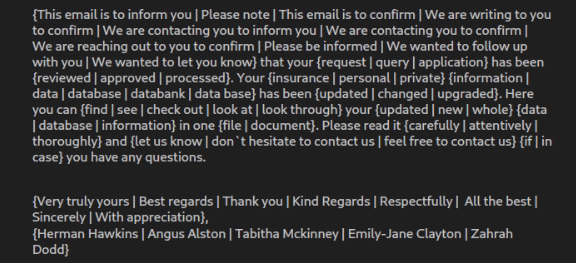

Questi affiliati concordano con i callers l’ammontare del riscatto da condividere e forniscono anche stipendi nei casi collaborazioni a lungo termine. In alcuni casi sono forniti anche alcuni modelli di email di spam pensati proprio per ottenere nomi, numeri di contatto, email, indirizzo fisico ecc… Se la vittima cade nella trappola, fornirà lei stessa i dettagli utili agli attaccanti. Da quel momento i callers inizieranno le conversazioni necessarie a convincere le vittime a installare i payload forniti dagli affiliati.

Invece di inviare documenti contenenti link dannosi, gli affiliati forniscono file ISO come allegati, così da trasportare il payload del ransomware in forma criptata e bypassare i controlli antivirus e antimalware. In altri casi invece forniscono il payload del ransomware criptato convertito nel formato ISO, usando un set separato di codifica.

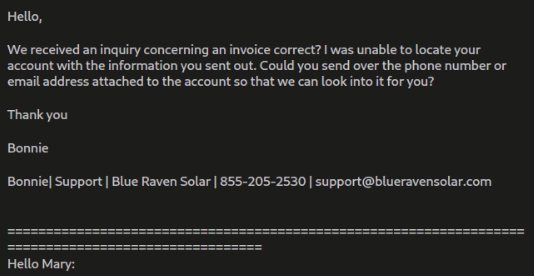

Gli spammer spesso richiedono l’invio di almeno 100.000 email in blocco, per poter procedere a stringere una partnership di lungo termine che offra opzioni per randomizzare il formato email. Dall’immagine sotto è possibile vedere che, in questa campagna, la maggior parte è correlata a dati assicurativi per attirare senza difficoltà le vittime.

Le campagne più recenti: BazarCall

La recente campagna BazarCall, utilizzata da nuovi gruppi sorti da Conti, prevede l’invio di email con numeri di telefono in cui si legge che il target si è abbonato ad un servizio con rinnovo automatico. Quando le vittime contattano il numero fornito per annullare l’abbonamento, gli operatori li convincono a concedere l’accesso remoto ai propri dispositivi. Così, mentre la conversazione continua, l’operatore si infiltra nella rete bersaglio per ottenere l’accesso iniziale al dispositivo. Ne ricava una sessione remota da utilizzare per installare la classica backdoor. Malware come BazarLoader, TrickBot e iceID sono stati distribuiti di pari passo alle evoluzioni delle tattiche di BazarCall, colpendo principalmente negli Stati Uniti, in Canada e in alcuni nazioni asiatiche.

In questo caso però sono stati reclutati non solo callers madrelingua inglese, ma anche spagnoli, italiani, tedeschi, norvegesi ecc… in vista evidentemente di condurre attacchi in Europa.

Per concludere

Le aziende dovrebbero tenere in considerazione il fatto che gli attaccanti utilizzano servizi di chiamata come nuova tecnica per diffondere i payload dei ransomware o di altri tipologie di malware. Questi servizi forniscono operatori multilingue che lavorano fianco a fianco con gli spammer di email per diffondere link dannosi. Per proteggere l’azienda contro queste minacce è essenziale prestare massima attenzione e cautela al momento in cui si ricevono email inaspettate o sconosciute: non cliccare e non rispondere è la miglior difesa.