Attacchi Quishing (phishing tramite QR Code): la nuova frontiera degli attacchi informatici. Scopri di più all’interno del nostro articolo

I rischi nascosti dietro i QR Code

Negli ultimi anni, di pari passo alla crescente popolarità dei QR Code, si è diffusa una nuova tipologia di attacco, il Quishing. Per Qhishing si intende letteralmente il phishing tramite QR Code ovvero l’invio anche verso target aziendali, di email contenenti QR Code che reindirizzano la vittima verso collegamenti pensati per rubare dati privati e confidenziali.

I QR Code sono codici a barre bidimensionali che possono contenere URL, informazioni di contatto ma anche altre tipologie di dati. Solitamente, quando uno smartphone scansiona un QR Code, si apre un sito web oppure viene aggiunto un contatto in rubrica ecc… La capacità dei QR Code di fornire rapidamente contenuti digitali ha portato ad un loro largo impiego in diversi settori, tra cui quello pubblicitario, bancario, della vendita al dettaglio e persino nell’ambito di servizi governativi.

Come tutto ciò che diventa popolare, anche i QR Code hanno attirato l’attenzione dei cyber attaccanti. Molti gruppi hanno adottato l’uso dei QR Code per indirizzare gli utenti direttamente verso siti web fraudolenti, per rubare dati ma anche per installare malware sui dispositivi.

Come funzionano gli attacchi Quishing

Un attacco di phishing con l’uso dei QR Code generalmente segue una metodologia di attacco semplice ma molto efficace che sfrutta la fiducia degli utenti nei codici QR e la facilità nel manometterli.

Creazione e distribuzione dei QR Code dannosi

Il primo passo degli attacchi Quishing consiste nella creazione di codici QR dannosi. I criminali informatici sfruttano dei generatori per progettare dei QR Code personalizzati che indirizzano gli utenti su siti web dannosi.

Questi siti web fraudolenti imitano siti legittimi come portali di banking online noti, pagine di login dei social media o e-commerce. Per rendere ancora più ingannevole il QR Code dannoso, gli attaccanti ricorrono spesso anche ad abbreviatori di URL che aiutano a nascondere alla vittima la vera destinazione del codice.

Una volta creato il QR Code dannoso, inizia la sua diffusione tramite vari canali:

- email di phishing;

- messaggistica;

- social Media;

- poster, volantini e pubblicità cartacea;

- siti web

I siti web e le azioni dannose nascosti nei QR Code

Una volta che l’utente scansiona il codice QR, viene reindirizzato sul sito web fraudolento. Un attacco tipico prevede il reindirizzamento dell’utente verso un sito web che imita nei dettagli la pagina di login di un portale legittimi di banking online. All’utente viene richiesto ovviamente username e password, così come altri dati personali.

In altri casi, gli attaccanti, per impossessarsi delle informazioni sensibili, creano delle pagine web che hanno come scopo il generare uno stato di paura e urgenza tramite falsi avvisi di sicurezza provenienti dalla banca o dai provider di posta elettronica.

Sfruttamento delle informazioni sensibili

Ma perché il cyber crimine è così interessato ai dati personali e sensibili? La realtà è che possono usare questi dati per un numero infinito di finalità illegittime. Possono condurre truffe finanziare, rubare identità, accedere illegittimamente agli account social o, più semplicemente, rivendere i dati rubati nel dark web.

Nel caso delle aziende, possono addirittura ingannare dipendenti e collaboratori a rivelare credenziali di accesso ai servizi aziendali, esponendo l’impresa al rischio di furto dati, attacco ransomware ecc…

Highlight delle analisi

- i nostri Security Labs hanno notato una crescente tendenza all’uso di email di phishing contenenti QRCode che integrano file PDF e XLSX dannosi;

- i QR Code che reindirizzano ai siti web dannosi sempre più raramente sono inseriti direttamente nel corpo messaggio email. Gli attaccanti sempre più spesso li includono negli allegati PDF e XLSX;

- più che rubare credenziali, questo tipo di attacco è sempre più spesso indirizzato al furto di credenziali di login.

Microsoft e DocuSign tra le entità più sfruttate negli attacchi di Quishing

- Microsoft: il caso classico vede l’attaccante preparare messaggi apparentemente provenienti da Microsoft. Il messaggio “informa” l’utente del fatto che la sua autenticazione a più fattoi o il suo account stanno per scadere. La vittima viene “invitata” a seguire le istruzioni dell’attaccante per non perdere l’accesso al suo account. Spesso si invita la vittima a cliccare su un link o a scaricare un allegato.

- DocuSign: si richiede al destinatario di visualizzare e firmare dei documenti attraverso DocuSing. I criminali informatici inviano la comunicazione al soggetto fingendo di essere membri dell’amministrazione aziendale per ottenere informazioni sensibili o riservate.

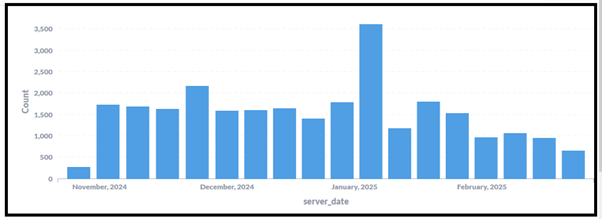

Le campagne di Quishing tramite PDF

Negli ultimi 4 mesi abbiamo rilevato come circa il 25% di tutti gli attacchi di phishing includa un QR Code e un file PDF.

I target della campagna

Le principali vittime di queste campagne sono le aziende, anche se gli utenti privati non sono risparmiati e sono anch’essi bersagliati. Nella seconda metà del 2024, la percentuale di attacchi di phishing ha riguardato sia risorse personali che aziendali. Un terzo di questi attacchi ha preso di mira risorse aziendali, mentre un terzo ha cercato di arrivare a dati finanziati e altre tipologie di dati personali.

Nella maggior parte dei casi analizzati, i truffatori si sono finti aziende conosciute. Circa la metà degli attacchi è avvenuta tramite email false che sembrano provenire da Microsoft, inclusi i servizi come SharePoint e OneDrive, ma anche da altre fonti.

Campagne come quelle di Coper Trojan, CherryLoader e Star Blizzard si servono di codici QR inseriti in documenti fraudolenti per rubare informazioni personali e finanziarie, oltre a diffondere malware.

In concreto: esempi di attacchi di Quishing

- L’immagine sottostante mostra una email di phishing che imita DocuSing. All’interno del messaggio si sollecita il destinatario a visualizzare e firmare dei documenti tramite la scansione di un QR Code in un file PDF allegato.

- L’utente è invitato a scansionare il codice QR per accedere al documento, ovviamente “confidenziale e molto importante”. Una volta scansionato il codice, l’utente viene reindirizzato ad una pagina fake che richiede la password prima di accedere.

- In questo esempio la mail di phishing invita i destinatari a scansionare il codice QR all’interno del fil pdf per visualizzare il documento “Stock Agreement Distribution Agreement”. Dopo la scansione, l’utente viene rindirizzato ad una falsa pagina Microsoft.

I pericoli del Quishing

Gli attacchi phishing attraverso il Qr Code possono essere estremamente pericolosi:

- Mancanza di visibilità: a differenza dei normali URL, i QR Code non sono leggibili dall’uomo, quindi l’utente non può verificare dove porta il link. Questo semplifica le operazioni degli attaccanti per nascondere i siti web dannosi e ingannare gli utenti per farli accedere.

- Fiducia: i codici QR sono percepiti come un metodo rapido, efficiente e sicuro per accedere alle informazioni. Questa fiducia mal riposta rende il phishing tramite QR Code particolarmente efficace.

- Velocità di esecuzione: la scansione di un codice QR è generalmente veloce e automatica, lasciando poco tempo all’utente per esaminare il link o prendere delle decisioni prudenti e ragionate. Questa velocità risulta essere attraente per gli attaccanti che vogliono sfruttare rapidamente le vulnerabilità degli utenti.

- Ampia Distribuzione: la facilità di condivisione sulle piattaforme come social media, email e luoghi fisici, consente di raggiungere un pubblico sempre più ampio. Un codice QR dannoso posto in un’area pubblica potrebbe essere scansionato da chiunque passi da lì. ampliando la portata dell’attacco.

Riconosci i codici Qr dannosi

Ci sono diversi indicatori che possono aiutarti a individuare un codice QR falso:

- la sospetta comparsa di codici QR su oggetti inaspettati, come pacchi casuali, parcometri o altri luoghi comuni, può far aumentare il sospetto;

- prima di scansionare un qualsiasi codice, controlla sempre se ci sono degli errori di ortografia, linguaggio scorretto o delle discrepanze con il nome dell’azienda o il logo;

- controlla sempre che sia presente, all’interno della barra degli indirizzi, un’icona a forma di lucchetto che indica la sicurezza della connessione (protocollo HTTPS);

- presta attenzione se ricevi dei codici QR non richiesti tramite sms o email. I truffatori utilizzano messaggi di phishing per inviare codici qh falsi nel tentativo di ingannare le vittime a rilevare le informazioni personali.

MITER ATT&CK Tattiche Osservate

| INITAL ACCESS | Phishing: Spear Phishing Attachment [T1566.001] |

| EXECUTION | User Execution: Malicious link [T1204.001] |

| CREDENTIAL ACCESS | Input capture: web portal capture [T1056.003] |

| DEFENSE EVASION | Impersonation [T1656] |

| COMMAND AND CONTROL | Data Encoding: Standard Encoding [T1132.001] |

La protezione di Seqrite contro il Quishing

Seqrite offre una gamma di misure di sicurezza per proteggere gli utenti dagli attacchi di phishing tramite codici QR. Ecco come aiutano:

- Rilevamento Minacce in Tempo Reale: Seqrite Endpoint Protection può rilevare link dannosi o URL incorporati nei codici QR. Se un codice QR porta a un sito sospetto o dannoso, la funzione di scansione in tempo reale di Seqrite Endpoint Protection può bloccare il sito web prima che causi danni.

- Rilevamento Comportamentale: Seqrite EDR utilizza l’analisi comportamentale per rilevare le attività dannose sul dispositivo. Questo include l’identificazione di app sospette o malware che potrebbero essere installati tramite i reindirizzamenti dei codici QR, garantendo una rilevazione e prevenzione.

- Sicurezza Mobile: Seqrite Enterprise Mobility Management (EMM) offre protezione per dispositivi Android contro codici QR dannosi e tentativi di phishing. Scansiona i codici QR alla ricerca di minacce, blocca le app dannose e offre protezione durante la navigazione per mantenere gli utenti al sicuro da phishing e malware.

Fornendo questi livelli di protezione, Seqrite e Quick Heal aiutano gli utenti a difendersi dalle minacce di phishing basate su codici QR.