Cerber è una famiglia ransomware identificata, per la prima volta, nel 2016. E’ un tipo di malware che cripta i file delle vittime quindi richiede un riscatto per la chiave di decriptazione necessaria a sbloccare i file. Cerber, come altre famiglie ransomware, mira principalmente a singoli individui e ad aziende criptando i file e avviando l’estorsione: i pagamenti sono di soliti richiesti in criptovalute, principalmente Bitcoin.

Analisi tecnica del Ransomware Cerber:

Il payload principale del ransomware Cerber è un pacchetto “confezionato” su misura, inizialmente quindi il codice non è leggibile. Una volta spacchettato, abbiamo trovato il payload attuale 376165CCD556CD74658AFEA9F6F428F9.

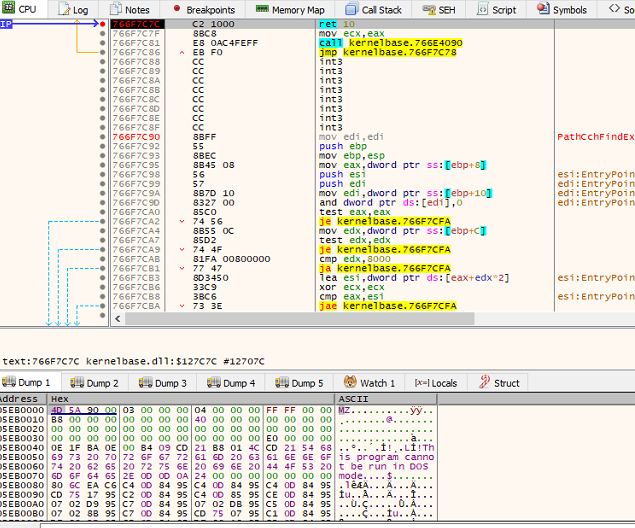

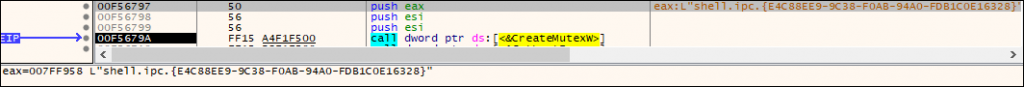

Il payload, una volta eseguito, esegue verifiche in cerca di uno specifico mutex. Se uno dei mutex è presente, il malware interrompe immediatamente la sua esecuzione. Questo meccanismo di validazione, che riguarda stringhe mutex, è integrato nel codice del ransomware per impedire di re-infettare nuovamente la stessa macchina.

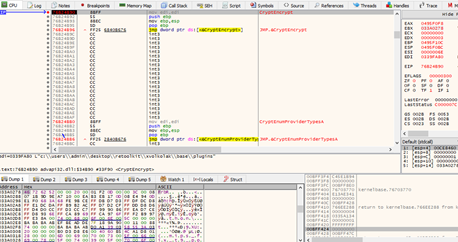

Decripta quindi i dati usando CryptoAPI. I dati contengono:

- la blackilist di estensioni file e cartelle;

- una lista delle nazionali escluse, basata sull’ID del linguaggio;

- le estensione file bersaglio;

- la chiave pubblica RSA criptata in Base64 e la Nota di Riscatto in formato HTML;

- la nota di riscatto in formato TXT.

- Il ransomware non cripta macchine dai seguenti paesi: Armenia, Azerbaijan, Bielorussia, Georgia, Kyrgyzstan, Kazakhistan, Moldavia, Russia, Turkmenistan, Tajikistan, Ucraina e Uzbekistan.

Tecniche di evasione

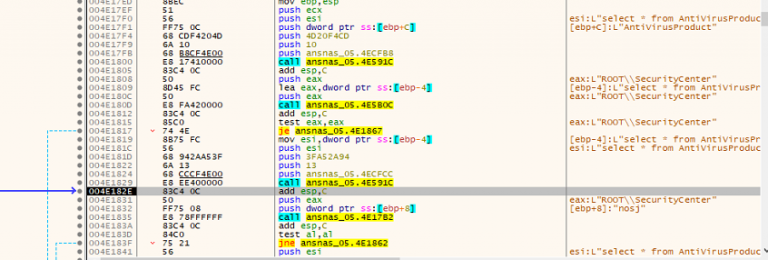

Il ransomware Cerber mostra avanzate capacità di identificare e modificare le regole Firewall di Windows, così da ostacolare il traffico in uscita dai prodotti firewall, antivirus e antispyware installati. Una tecnica, questa, che mira a impedire le comunicazioni e le funzionalità di questi strumenti di sicurezza, per aumentare le possibilità del ransomware di ottenere la persistenza sul sistema compromesso ed evitare l’individuazione.

Tutto questo ribadisce la natura sofisticata (e in evoluzione) del ransowmare Cerber che pone, non a caso, una significativa sfida per le misure e gli strumenti di sicurezza deputati a contrastarne l’impatto. Nella figura sotto, Cerber disabilita i servizi antivirus

Connessioni C&C

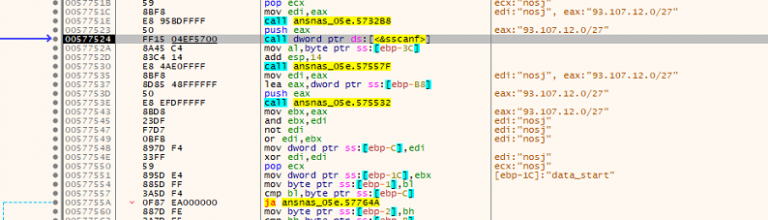

Cerber stabilisce connessioni sulla porta 6893 sugli IP specificati dal CIDR (Classless Inter-Domain Routing) nella configurazione. La prima comunicazione è l’hash del GUID della macchina (MD5_KEY). Il pacchetto si conclude con parametri come PARTNER_ID, i dettagli del sistema operativo, IS_X64 (che indica se il sistema è a 64bit); IS_ADMIN, che indica i privilegi di amministrazione, COUNT_FILES che conta i file presenti sul sistema, STOP_REASON ovvero il motivo dell’arresto quindi STATUS, ovvero le informazioni sullo stato del sistema. Questo protocollo di comunicazione serve come metodo per scambiare dati con specifici IP.

Il pacchetto di comunicazione inizia, appunto, con un hash del GUID della macchina e termina con {PARTNER_ID}{OS}{IS_X64}{IS_ADMIN}{COUNT_FILES}{STOP_REASON}{STATUS}.

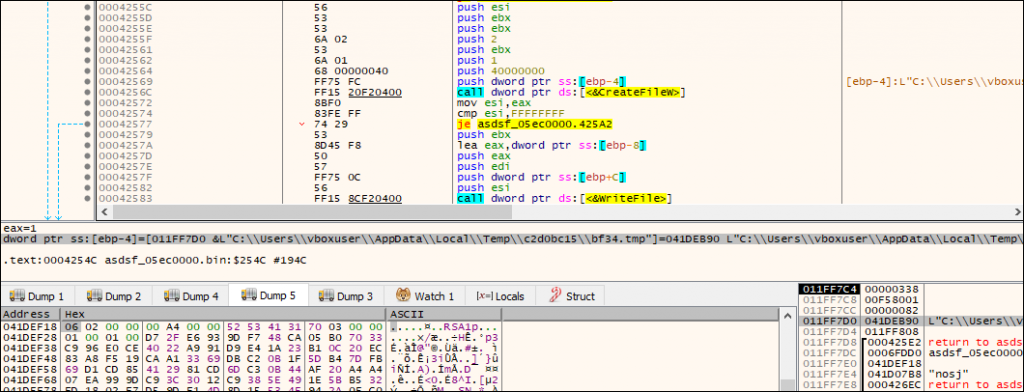

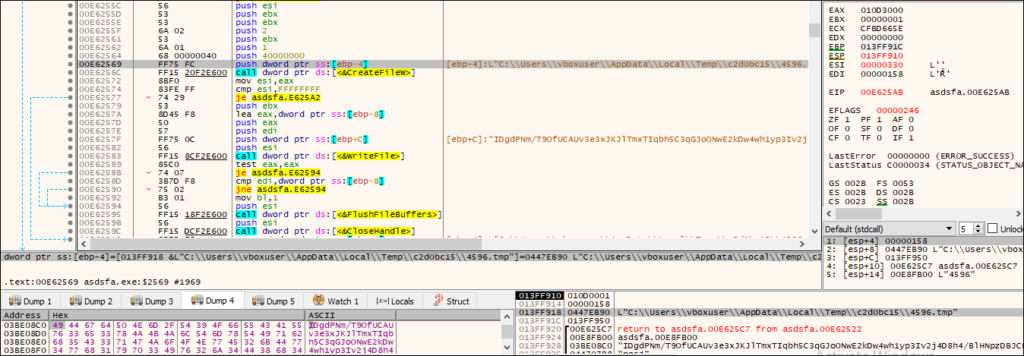

Criptazione

Il payload scarica due file contenenti la chiave RSA, che sarà successivamente usata per il processo di Criptazione.

Implementa gli algoritmi RSA e RC4 nella routine di criptazione e usa CryptoAPI – una funzione separata che legge e salta i primi 1800 byte e cripta il resto (come si vede in fig. 12).

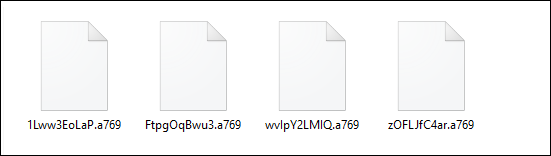

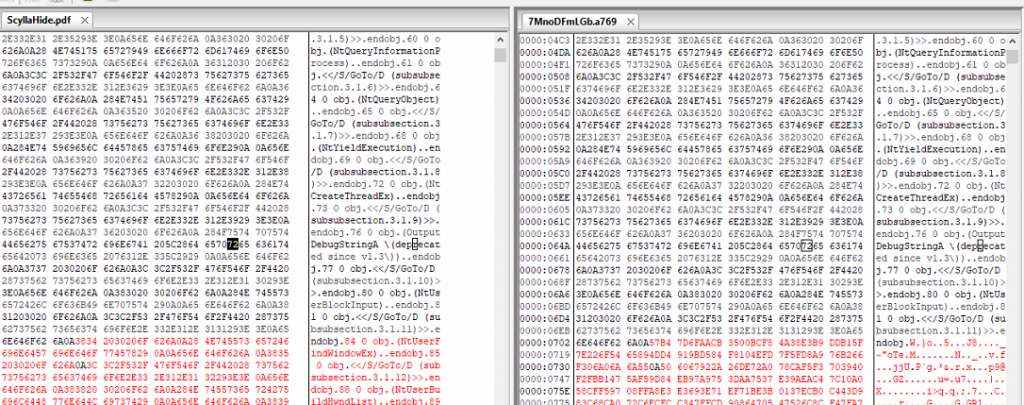

Al termine del processo di criptazione, il ransomware aggiunge l’estensione “.a769” e rinomina il file con una stringa generata randomicamente con un pattern come [0-9a-zA-Z_-]{10}. Nella figura sotto i file che hanno subito criptazione, modifica filename ed estensione.

La nota di riscatto

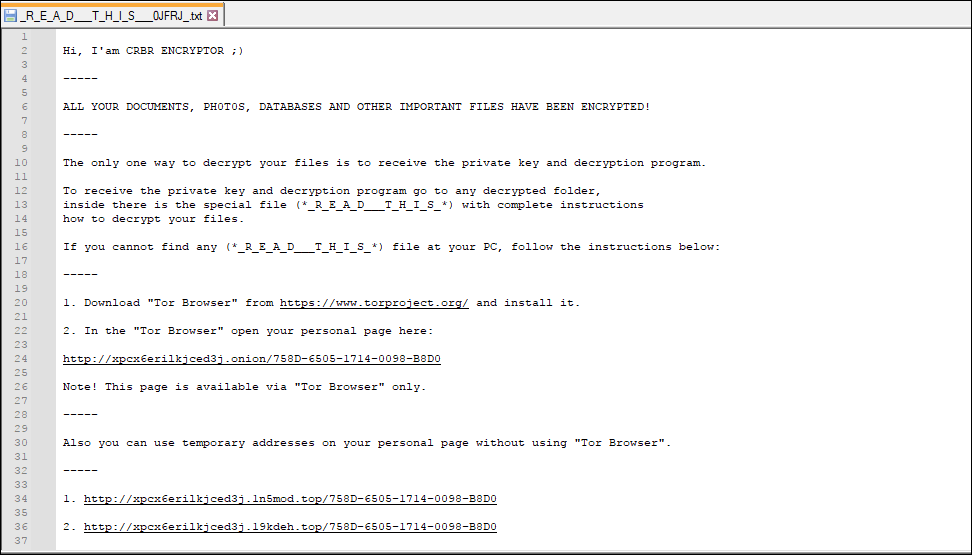

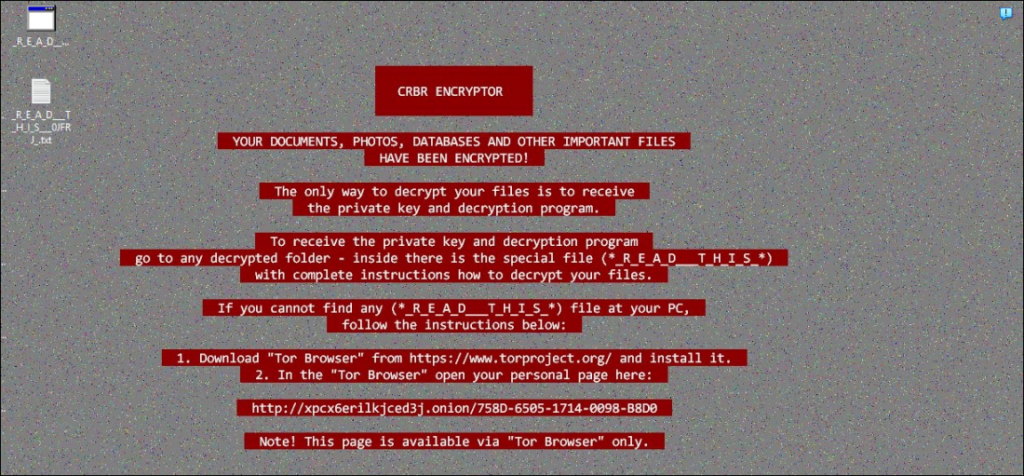

Cerber rilascia la nota di riscatto in ogni cartella che contiene file criptati con il nome “R_E_A_D__T_H_I_S.html” e in formato TXT. Nella nota di riscatto gli attaccanti riportano le istruzioni utili per la vittima, a partire dal contatto tramite un website Tor. La nota contiene anche la minaccia, trascorsi i 30 giorni senza pagamenti, di pubblicazione dei dati rubati.

Post criptazione

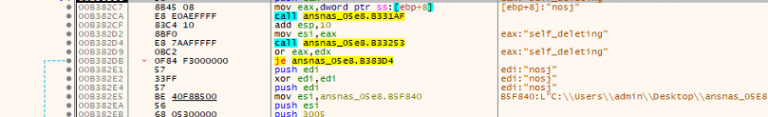

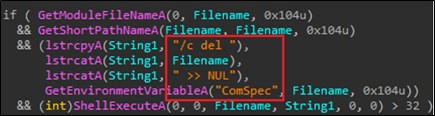

Al termine dell’infezione, il ransomware utilizza la funzione ShellExecuteA() API con uno specifico argomenti al fine di eliminare tutti i propri file dal sistema compromesso. Dopo questa operazione, il malware lascia dietro di sé soltanto i file criptati e la richiesta di riscatto. Questo meccanismo, deliberato, di auto rimozione fa parte dei tentativi del ransomware di nascondere la propria presenza e rendere più complicata, per i ricercatori, l’analisi post infezione.

Difendersi dal ransomware Cerber

Ci sono alcune precauzioni che è possibile prendere contro Cerber e, in generale, per minimizzare il rischio di subire attacchi ransomware. Ecco qui alcune misure utili:

- fai il backup regolare dei dati, su un drive esterno o su un servizio in cloud;

- mantieni aggiornati software e sistema operativo. Ridurrai le chance degli attaccanti di sfruttare vulnerabilità e falle;

- usa password solide e uniche: un account, una password. Mai utilizzare la stessa password per più account. Non solo; più una password è complessa più sarà solida;

- abilita l’autenticazione a 2 Fattori (2FA);

- fai attenzione alle email: soprattutto non cliccare mai su link o allegati contenuti in email inaspettate, strane, provenienti da fonti sconosciute;

- usa una solida soluzione antivirus o antimalware. E’ fondamentale che la soluzione di sicurezza scelta consenta l’analisi in tempo reale e protezioni anti ransomware specifiche;

- implementa un firewall;

- monitora le attività sospette sia sui singoli endpoint che nella rete. Un’individuazione tempestiva può impedire la diffusione ulteriore di un’infezione;

- il backup non basta: testa regolarmene i tuoi backup per assicurare che il ripristino in caso di incidente abbia successo.

L’individuazione da parte di Seqrite

Seqrite individua il ransomware Cerber come:

Ransom.Cerber.S443347

Ransom.Cerber.S126609

Ransom.Cerber.S22591

Ransom.Cerber.S1538045

IOC

FE1BC60A95B2C2D77CD5D232296A7FA4

376165CCD556CD74658AFEA9F6F428F9

Autori

Soumen Burma e Vaibhav Krushna Billade, Ricercatori di sicurezza presso Quick Heal, esperti di Reverse Engineering e Malware Analysis.