Da quando il famigerato gruppo ransomware Conti si è sciolto a causa del leak del codice sorgente durante la guerra tra Russia e Ucraina, il gruppo Lockbit è diventato indubbiamente quello predominante. Il gruppo ha adottato nuove tecniche di estorsione, molte funzionalità e un nuovo leak site per diffondere i dati rubati. Ha aggiunto perfino un programma di “bug bounty” con tanto di ricompense per chi individua e risolve falle del ransomware. Dopo una lunga indagine e molte analisi, abbiamo potuto verificare che Lockbit dispone i un vettore di attacco altamente infettivo e di una catena di attacco improntata a ridurre il più possibile la possibilità di analisi forensi.

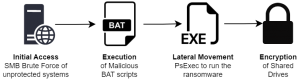

La catena di infezione

La nuova variante di Lockbit, 3.0, mostra molte attività anti forensi come la cancellazione del log degli eventi, funzionalità per l’arresto di molti processi e la cancellazione simultanea di molti servizi. Solitamente ottiene l’accesso iniziale alla rete della vittima tramite il brute-forcing dell’SMB su vari IP.

Il tool di sistema PSEXEC è usato per eseguire file BAT dannosi su un singolo sistema, che verrà più tardi ripulito. Questi file mostrano attività relative alle impostazioni dell’RDP e a quelle di autenticazione, mentre vengono disabilitate le soluzioni antivirus:

- C:\Windows\system32\cmd.exe /c “”openrdp.bat”

- C:\Windows\system32\cmd.exe /c “”mimon.bat”

- C:\Windows\system32\cmd.exe /c “”auth.bat”

- C:\Windows\system32\cmd.exe /c “”turnoff.bat”

PSEXEC è usato anche per la diffusione laterale lungo la rete bersaglio e per eseguire il payload del ransomware. La criptazione è eseguita usando un approccio multi-threaded nel quale solo le condivisioni di rete vengono criptate. Il payload eseguito deve avere una chiave valida: questa viene poi passata con l’opzione da riga di comando “-pass”. Ai file criptati, nella versione analizzata, viene aggiunta l’estensione di criptazione .zbzdbs59d. Questo fa pensare che il builder del ransomware generi ogni payload con una stringa di criptazione statica e random.

Analisi del payload

Il payload del ransomware viene scaricato nella directory Windows: ogni variante richiede poi il passaggio di una chiave univoca come argomento. Questa funzionalità non è nuova ed è già stata usata da altri gruppi ransomware come BlackCat ed Egregor. Un cambio del nome del payload o anche solo il cambio di directory impedirà l’esecuzione del payload stesso. Nella versione in analisi, il payload è nominato Lock.exe e la chiave-pass usata è 60c14e91dc3375e4523be5067ed3b111.

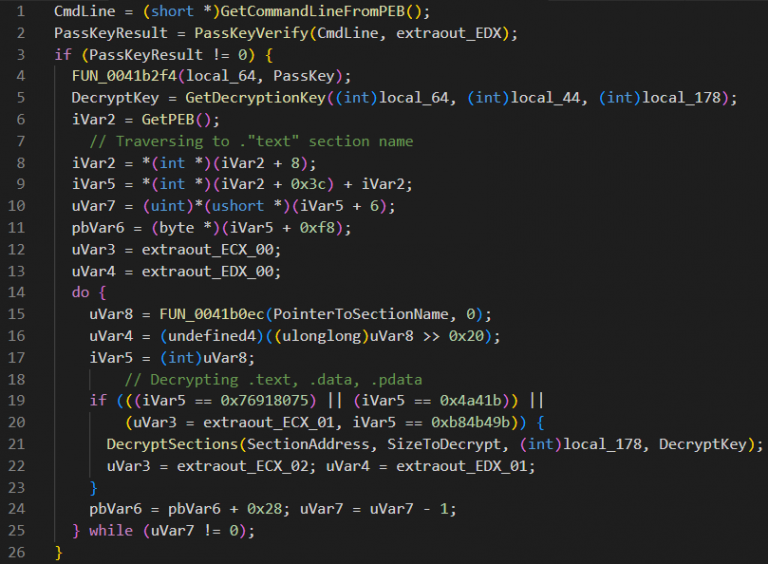

Sotto alcune fasi del payload

La chiave passata nell’argomento viene presa dalla riga di comando e verificata. Se passa la verifica, questa chiave viene ulteriormente processata per ottenere una chiave di 1 bit per decriptare specifiche sezioni ottenute attraverso la struttura PEB.

Le tre sezioni decriptate in memoria sono:

- TEXT

- DATA

- PDATA

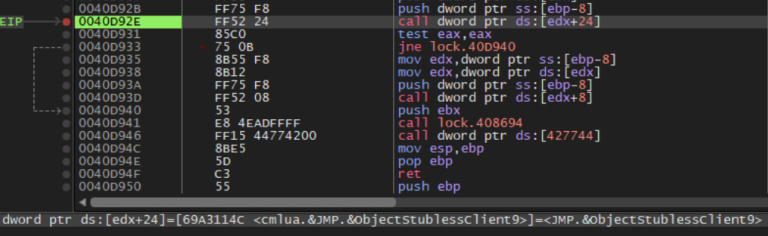

Escalation dei privilegi

Nel caso in cui, durante l’esecuzione, i privilegi di amministrazione non siano disponibili, Lockbit utilizza CMSTPLUA COM per bypassare i prompt User Account Control (UAC).

Questo consente l’escalation dei privilegi dell’utente al livello di amministratore con un’altra istanza del payload del ransomware: il processo corrente viene terminato.

Attività anti-forensi

Per ripulire le proprie tracce, LockBit esegue molte attività: lo scopo è impedire l’analisi forense. Ad esempio i log eventi di Windows sono disabilitati impostando più sottochiavi del registro di sistema sul valore 0.

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WINEVT\Channels*

Windows Defender viene disabilitato per facilitare l’evasione. Qui una lista esaustiva di Eventi Cancellati

Delete dei servizi e arresto dei processi

Tra i processi arrestati c’è SecurityHealthSystray.exe. Il mutex creato durante l’esecuzione era 13fd9a89b0eede26272934728b390e06. I servizi sono elencati usando una lista predefinita e cancellati o arrestati se trovati sulla macchina bersaglio:

- Sense

- Sophos

- Sppsvc

- Vmicvss

- Vmvss

- Vss

- Veeam

- Wdnissvc

- Wscsvc

- EventLog

Qui alcuni dei servizi cancellati:

- sc stop “Undelete”

- sc delete “LTService”

- sc delete “LTSvcMon”

- sc delete “WSearch”

- sc delete “MsMpEng”

- net stop ShadowProtectSvc

- C:\Windows\system32\net1 stop ShadowProtectSvc

Attività terminate

Anche le attività pianificate sono elencate quindi cancellate. Alcune sono mostrate sotto, qui invece la lista esaustiva.

Cancellazione copie shadow di volume

Le copie shadow del volume sono elencate usando una query WMI, quindi cancellate per impedire il ripristino del sistema:

vssadmin.exe Delete Shadows /All /Quiet

Rimozione di tutte le connessioni di rete attive

- net use * /delete /y

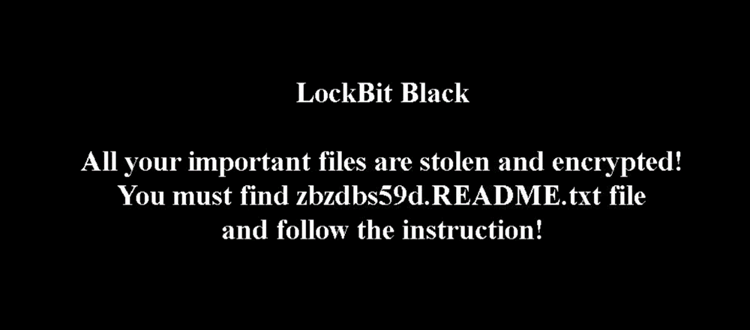

Nota di riscatto

Dopo la criptazione, in ogni directory (fatte eccezione per le directory Program Files e Windows, che non vengono criptate) viene creata la nota di riscatto. Il nome convenzionale della nota di riscatto “‘Restore-My-Files.txt” è stato convertito in una stringa statica “zbzdbs59d.README.txt”

La nota di riscatto contiene le istruzioni per installare Tor, il link per la chat di contatto e l’ID unico per la vittima necessari per comunicare con l’attaccante. Nel messaggio c’è anche la minaccia di pubblicazione dei dati rubati nel caso in cui la vittima non paghi il riscatto. Nella nota di riscatto si vedono anche più mirror per il leak site su Tor.

Criptazione dei file

Prima di iniziare la routine di criptazione, viene creata una chiave di registro per Defaulticon, così da associare un’icona a tutti i file criptati. Insieme al ile ICO (zbzdbs59d.ico), viene scaricato nella directory C:\ProgramData anche un file BMP. I file sono criptati creando più thread nei quali ogni filename è sostituito con una stringa random generata e sostituita all’estensione originale del file.

Cambio dello sfondo del desktop

Infine, usando systemparametersinfoW win32 API, viene modificato anche lo sfondo del desktop della macchina bersaglio.

IOCs

- MD5 Protection

- 7E37F198C71A81AF5384C480520EE36E Ransom.Lockbit3.S28401281

- HEUR:Ransom.Win32.InP

IP

- 3.220.57.224

- 72.26.218.86

- 71.6.232.6

- 172.16.116.149

- 78.153.199.241

- 72.26.218.86

- 5.233.194.222

- 27.147.155.27

- 192.168.10.54

- 87.251.67.65

- 71.6.232.6

- 64.62.197.182

- 43.241.25.6

- 31.43.185.9

- 194.26.29.113

- Jumpsecuritybusiness[.]com

Esperti redattori e consulenti

- Tejaswini Sandapolla

- Umar Khan A

- Parag Patil

- Sathwik Ram Prakki